SSL サーバ証明書の更新

2022年12月31日

1249

うっかりウェブサーバのSSL証明書の更新を失念していました。更新メモ。

まず現状を確認します。間違いなく期限切れになっています。

# date

Sat Dec 31 15:06:46 JST 2022

# openssl s_client -connect makorin.org:443 < /dev/null 2> /dev/null | openssl x509 -text | grep Not

Not Before: Nov 29 03:15:52 2021 GMT

Not After : Dec 31 03:15:52 2022 GMT ⇐ 証明期限が切れています更新の流れ

ウェブサーバのサーバ証明書の更新の段取りは、環境が様々でもほぼ同一です。

① CSR(サーバ証明書を発行するための署名要求)をSSL サーバ証明書の発行機関(認証局)に 提出する

② 認証局から新しいサーバ証明書(と中間証明書)を受領する

③ サーバ上のサーバ証明書と中間証明書を書き換える

④ ウェブサーバのサービスを再起動する

1. CSRを認証局に提出する

まず、認証局に更新の依頼を行います。大抵は期限が迫っていることを管理者に通知するメールなりが到着しているはずなので、手順に従っていきます。

自分でやることとしては、CSR の内容を入手。更新であれば CSR は生成済みのはずです。

# cat /etc/pki/tls/csr

-----BEGIN CERTIFICATE REQUEST-----

省略

-----END CERTIFICATE REQUEST-----上記の CSR を認証局の指示に従って提出します。

2. サーバ証明書と中間証明書を受領する

特に説明はしませんが、認証局によってメールで送付してくることもあれば、ウェブからダウンロードする仕組みなどが主流と思います。

3. サーバ証明書と中間証明書を書き換える

サーバ証明書と中間証明書のファイル名、そして証明書のサーバ上の保存パスは、適時読み替えてください。

サーバー証明書のバックアップ(念のため)

# cp /etc/pki/tls/crt.key /etc/pki/tls/crt.key.BAK

サーバー証明書の書き換え。認証局から到着した証明書に書き換えます。

# vi /etc/pki/tls/crt.key

中間証明書のバックアップ(念のため)

# cp /etc/pki/tls/inca.key /etc/pki/tls/inca.key.BAK

中間証明書の書き換え。認証局から到着した証明書に書き換えます。

# vi /etc/pki/tls/inca.key4. ウェブサーバを再起動する

当方のウェブサービスはApacheで提供しているため、再起動します。

# systemctl restart httpd確認

# date

Sat Dec 31 15:47:17 JST 2022

# openssl s_client -connect makorin.org:443 < /dev/null 2> /dev/null | openssl x509 -text | grep Not

Not Before: Dec 31 06:28:38 2022 GMT

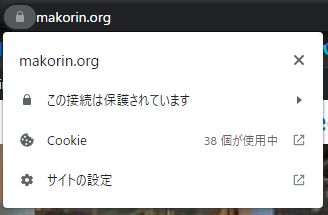

Not After : Feb 1 06:28:37 2024 GMT ⇐ 証明期限が1年後になっていますブラウザからウェブサイトにアクセスしても問題なしとなりました。